Protection contre les virus types rançongiciel (« ransomware »)

Publié le 26 septembre 2017

Témoignage d’une situation arrivée récemment chez un de nos clients.

« Voici un exemple édifiant de mise en garde concernant l’Internet et les dangers résultant de l’exposition inutile de vos systèmes de contrôle et d’optimisation à l’Internet.

Il y a quelques mois, un de nos clients a appelé notre service clientèle parce qu’un orage avait mis hors service certains de ses ordinateurs. Au début, nous avons travaillé par téléphone avec le client, mais on a vite réalisé que quelque chose était étrange, et nous avons décidé d’envoyer un technicien pour aider le client. Une fois sur place, le technicien a immédiatement déterminé que le problème n’avait rien à voir avec la tempête. Le client avait été infecté par un rançongiciel (« ransomware ») et que pas seulement quatre de ses PC étaient touchés, mais qu’ils y étaient tous.

C’était un lundi soir, et le mardi matin nous avions déjà nettoyé et restauré tous les PC concernés. Les sauvegardes par LAN du client avaient également été affectées par le virus et nous ne pouvions donc pas les utiliser. Le client n’avait pas de sauvegarde externe ou de copies imprimées de ses paramètres. À ce stade, il n’y avait vraiment qu’une seule façon de procéder, nos équipes techniques et de support ont travaillé sans arrêt pour reformater et recharger le système à partir de zéro, et six heures plus tard, le mardi après-midi, il était de nouveau opérationnel.

Cet incident nous a enseigné de nombreuses leçons que nous devons transmettre à nos clients, afin d’atténuer le risque qu’ils deviennent eux aussi victimes de rançongiciels ou d’autres virus ou vers malicieux. »

Premièrement, voici des bonnes pratiques pour la protection contre les virus (type rançongiciel ou autres) :

S’assurer que les systèmes d’exploitation des ordinateurs qui ont accès à Internet sont à jour concernant les mises à jour de sécurité de Microsoft. Microsoft a rendu public un bulletin MS17-010 suite au virus de type rançongiciel « WannaCry ».

Dans ce lien, ils indiquent les numéros d’articles (KB) à consulter pour avoir plus d’information sur les correctifs à apporter, les dates de sortie pour les différents systèmes d’exploitation et comment vérifier qu’ils sont appliqués.

https://support.microsoft.com/en-us/help/4023262/how-to-verify-that-ms17-010-is-installed

- Plus spécifiquement pour Windows 7 - KB4012215 (March security rollup).

https://www.catalog.update.microsoft.com/Search.aspx?q=KB4012215

Il faut choisir celle qui s’applique au bon système d’exploitation. La majorité des ordinateurs dans les systèmes Autolog utilisent Windows 7 x64 (64 bits).

- Pour les systèmes nouvellement installés depuis la dernière année, Windows 10 est utilisé. Microsoft recommande d’utiliser l’outil de mises à jour de Windows directement pour avoir accès aux dernières mises à jour. Sinon, la même méthode que pour Windows 7 peut s’appliquer.

- Les logiciels antivirus et antimalware peuvent aussi être utilisés. Ils doivent par contre être configurés adéquatement pour le bon fonctionnement de nos systèmes. Autolog peut assister pour s’assurer que la configuration soit optimale pour la performance et le fonctionnement du système.

Deuxièmement, voici les précautions à prendre pour la prévention :

- Ne pas ouvrir de courriel d’origine inconnue, surtout s’il y a des attachements

- Ne pas accéder à des sites web sur les ordinateurs qui gèrent la production d’un système de contrôle et d’optimisation en usine

- Ne pas utiliser de médias externes sans être certain qu’il n’y a aucun risque (Clé USB, disque USB, etc.)

- Éduquer les utilisateurs. Comme d'autres logiciels malveillants, le « ransomware » infecte souvent un système via les pièces jointes, les téléchargements et la navigation sur le Web.

- Avoir une politique de gestion des copies de sauvegarde. Le client est responsable de gérer des médias hors site ou hors ligne et inaccessibles d’aucune façon par un virus. En cas de virus, les données doivent pouvoir être accessibles pour éviter de tout perdre. Nos systèmes ont déjà des copies de sauvegarde automatiques quotidiennes, mais elles se trouvent sur un ordinateur qui pourrait potentiellement être affecté par un virus. La responsabilité du client est donc d’avoir une copie de ces sauvegardes sur un autre média. (Clé USB, disque USB, DVD ou sur un autre réseau.)

Troisièmement, voici les actions immédiates, si vous avez été infecté :

- Éteindre l’ordinateur infecté

- Arrêtez et déconnectez tous les systèmes infectés dans le cadre de votre stratégie globale d'atténuation des risques

- Isoler l'hôte infecté si disponible

- N'essayez pas de nettoyer le système ou d'exécuter des analyses AV ou malwares. Ces processus sont effectués plus tard.

- Évaluez votre exposition organisationnelle pour tous les appareils faisant face à Internet.

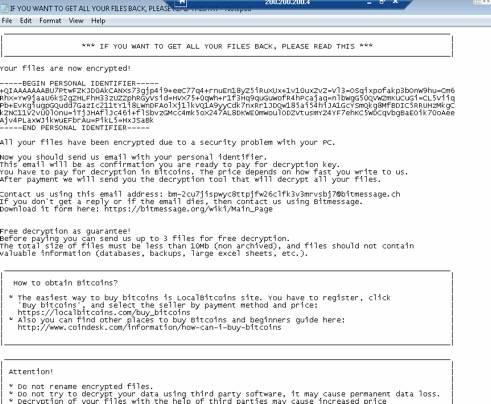

Surtout, ne payez pas, après avoir évalué tous les résultats possibles - si vous êtes infecté, le paiement ne devrait pas être une option. De plus même en effectuant le paiement, les fichiers / dossiers encryptés ne sont pas retournés à l’utilisateur par la personne qui les a encryptés. La seule option pour récupérer les données est une copie de sauvegarde faite régulièrement et ensuite un formatage suivi d’une réinstallation de l’ordinateur en problème.

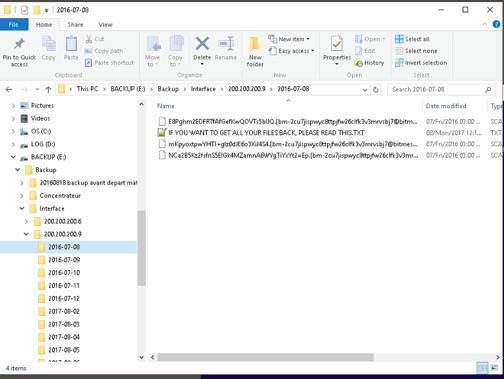

Capture d’écran d’un dossier infecté

Capture d’écran du contenu du fichier TXT avec les instructions pour récupérer les dossiers et documents

L'équipe de service